.png)

Este paper está basado en las intervenciones que tuvieron lugar durante una nueva edición del Programa Quest que el pasado miércoles 24 de mayo de 2023 celebró su encuentro sobre Ciberseguridad, en el que más de 80 Líderes Digitales tuvieron la oportunidad de conocer cómo la tecnología puede ayudarnos a aumentar la visibilidad de lo que ocurre en materia de ciberseguridad en las organizaciones a través de los mejores casos de éxito y principales aprendizajes de compañías y expertos de diferentes sectores. Esta edición del Quest se celebró en Co_Studio Prosegur, un espacio singular y polivalente que se caracteriza por su flexibilidad y capacidad de adaptación a diferentes formatos para acoger cualquier tipo de evento corporativo situado en el Barrio del Retiro de Madrid en el que la involucración y proactividad de Prosegur y su filial Cipher como anfitriones han sido cruciales para el éxito del encuentro.

En la era digital en la que vivimos, la ciberseguridad se ha convertido en una preocupación primordial para las organizaciones. Afortunadamente, la tecnología ha demostrado ser una aliada poderosa en la lucha contra las amenazas cibernéticas. Durante la celebración de este Quest, pudimos entender cómo utilizar la tecnología para aumentar la visibilidad de los eventos relacionados con la ciberseguridad en las organizaciones a través de casos de éxito y valiosos aprendizajes de diversas empresas y expertos en distintos sectores. Durante la jornada, también exploramos las implicaciones de las nuevas directivas europeas NIS2 y DORA, así como la importancia de establecer relaciones seguras con proveedores, las responsabilidades y obligaciones de los directivos y consejeros en materia de ciberseguridad y la perspectiva técnica en la estrategia de prevención y defensa ante ataques cibernéticos.

El Vicepresidente del Consejo Asesor de CIONET España, Javier Cabrerizo, Global Managing Director en Prosegur abrió el encuentro con una introducción sobre por qué la ciberseguridad es tan relevante para Prosegur, de cuya reflexión estratégica se materializó en la inversión en Cipher, compañía responsable por actuar como anfitrión del encuentro y cuya labor ha sido fundamental para la construcción del programa e intervenciones de este Quest en apoyo a CIONET.

De la misma forma, Enrique Ávila, Director del Centro de Análisis y Prospectiva en la Dirección General de la Guardia Civil, fue el encargado de la apertura institucional del Quest de Ciberseguridad. Enrique destacó la labor tanto interna como externa de la Guardia Civil, brindando servicio a las propias infraestructuras y a la ciudadanía y mencionó el desafío que enfrenta el cuerpo de mantener el mismo deber hacia los ciudadanos con menos personal debido a la próxima jubilación de casi un 30% de la administración pública. En este contexto, Enrique destacó el papel no solo de seguridad, sino asistencial que desempeña la Guardia Civil en los territorios rurales e hizo especial hincapié en la importancia de la protección del sector productivo de bienes y servicios. Además, durante los últimos años, la Guardia Civil ha centrado sus esfuerzos en formar agentes especializados en la lucha contra el cibercrimen y equipos de proximidad a la ciudadanía, creando un canal directo con la ciudadanía menos experta en el uso masivo de la tecnología en las industrias. "Para poder sobrevivir a una crisis sistémica hay que generar inteligencia colectiva y cultura. Mientras no culturicemos a nuestros compañeros de sociedad y colaboremos juntos, no nos podremos ayudar mutuamente".

En su intervención, Carlos Fernández, Senior VP Global xMDR en Prosegur, abordó varios temas críticos en el ámbito de la ciberseguridad. Destacó la falta de talento en la industria y la necesidad de construir la operación con las reglas incorporadas dentro de la organización y los equipos para que tengan sentido y sean eficaces. Señaló la importancia de mantener una tensión equilibrada entre la seguridad y los sistemas, reconociendo que ambos aspectos son fundamentales para proteger los activos digitales de una empresa. Utilizó ejemplos concretos, como los grupos de ransomware lockbit, conti y blackcat, para ilustrar cómo operan. Estos adversarios digitales siguen patrones similares y explotan un número reducido de vulnerabilidades en función de las tendencias.

Carlos resaltó la importancia de transferir las eficiencias alcanzadas a los clientes, para lo cual es necesario construir una lógica operativa el perfilado, es decir, comprender las acciones, técnicas y actores de los adversarios digitales y alinearlos con las herramientas y tendencias disponibles. En este sentido, mencionó la herramienta tecnológica Cognitive desarrollada por Cipher, que utiliza inteligencia artificial para contactar y rastrear a los adversarios digitales mediante su robotización y captura continua. Esto facilita la estructuración operativa y automatización del proceso de identificación. Destacó cómo la inteligencia artificial puede ayudar a solucionar problemas de manera automatizada y apoyando a los profesionales en determinados procesos. Algunos de los beneficios que se obtienen al utilizar herramientas como Cognitive incluyen la automatización E2E, alertas de ciberseguridad precisas y enriquecidas, ahorros efectivos en la automatización de procesos y una cobertura inmediata frente a la mayoría de los ataques.

Max Moreno, Responsable de Seguridad en Vía Célere y Miquel Castelló, Customer Solutions Advisor en Softeng, explicaron el proceso seguido por la compañía tras la compra de una participación mayoritaria por parte del fondo americano Varde que exigió la adecuación de los estándares de seguridad, utilizando una escala del 1 al 5, donde el nivel 5 equivalía a los estándares de entidades bancarias. Con razonables oportunidades de mejora en la madurez de su ecosistema de ciberseguridad, Vía Célere se adaptó a las exigencias necesarias y logró alcanzar en un corto espacio de tiempo el nivel 4 (sobre un total de 5). Para ello, se realizó un proceso de autoria al que le siguió la implementación de un SOC para obtener visibilidad y fortalecer su postura en ciberseguridad, implementando un modelo de Zero Trust, a través de una metodología de quick wins sumada a las recomendaciones de su partner estratégico Softeng.

Durante su intervención Max explicó cómo abordaron en Vía Célere el desafío de mejorar los estándares de ciberseguridad de su empresa en dos etapas: implementación de medidas de seguridad y contratación de un SOC. Max defendió que la implementación de medidas de seguridad es necesaria antes de contar con un SOC, ya que estas proporcionan visibilidad y capacidad de respuesta, permiten automatizar respuestas de mitigación y reducen la carga de trabajo humana del SOC. Además, la falta de medidas de seguridad genera más ruido y falsos positivos.

En cuanto a la elección de soluciones, Max destacó la importancia de la integración entre ellas. En lugar de buscar la mejor solución para cada necesidad específica, optaron por una plataforma completa que cubría la mayoría de sus necesidades y aseguraba la integración nativa entre las soluciones. También discutieron el modelo de colaboración y optaron por un acompañamiento continuo por parte de un proveedor. Los próximos pasos incluyen mantenerse actualizados y afinar las medidas de protección, modernizar el datacenter y evaluar un nuevo SOC para aprovechar mejor la infraestructura existente. Además, están considerando el uso de IA generativa para tareas de ciberseguridad.

En resumen, los elementos que Max destacó como claves para la defensa de que aquellas empresas que se enfrenten a un proceso similar incluyen, la importancia de la implicación y concienciación de la dirección, la dedicación de tiempo a debates internos sobre alcance y priorización, la elección de un modelo de colaboración adecuado y la automatización con sentido común en el proceso de mejora de la ciberseguridad de una empresa. En este contexto, la adaptación del personal a la ciberseguridad fue una de las prioridades de Vía Célere, así como la importancia de la comunicación y colaboración entre departamentos. El viaje de la ciberseguridad nunca termina y es crucial adaptarse constantemente a los cambios en los ataques y el entorno.

Por su parte, Miquel hizo hincapié en la importancia de la implicación de dirección, pero en un ámbito muy concreto, que es en la apuesta por la ciberseguridad como objetivo estratégico y en la creación de una oficina o departamento de ciberseguridad que reporte directamente a Dirección, así como la dotación de presupuesto para la aplicación de medidas efectivas. "Una empresa resiliente significa una empresa más competitiva. En un futuro, las empresas se van a dividir en dos grupos, aquellas que a principios de los años 20 vieron la ciberseguridad como una inversión y una oportunidad, y aquellas que lo vieron como un gasto".

La intervención de Daniel Sánchez, CISO de Unilabs junto con Jesús Gil, Health & Public Services Industry Senior Sales Director en Avanade destacó los retos que supone la ciberseguridad en el sector de la salud. La sanidad se posiciona como la tercera industria más vulnerable a los ciberataques. En este contexto, las regulaciones más estrictas y el aumento del valor de los datos sanitarios en la dark web demandan un mayor nivel de concienciación en el equipo directivo. Unilabs, como proveedor de servicios críticos para la sociedad, debe cumplir rigurosamente con la normativa NIS2. Para asegurar la protección de los datos de la compañía, se requiere un sistema centralizado que brinde soporte. En respuesta al entorno regulatorio, Unilabs ha optado por establecer un SOC global y centralizado capaz de monitorizar los 14 países en los que opera. La estrategia que ha seguido la compañía ha sido la de externalizar el servicio a través de un único proveedor e internalizar la plataforma.

Daniel resaltó algunas lecciones aprendidas durante este proceso:

Joaquín Castellón, CISO en Navantia; y Nelson Sánchez, Security CMT / Aerospace & Defense industry Lead en Accenture; se encargaron de presentar la compañía y su estrategia de ciberseguridad. Navantia es una compañía española especializada en la construcción de buques y sistemas navales con las siguientes características: se trata de una empresa tecnológica conectada con la Industria 4.0, y estratégica para Defensa; presencia internacional en distintos países del mundo; información con distintos grados de sensibilidad, clave para el desarrollo del Negocio; con más de 4.000 empleados y colaboración con gran número de empresas auxiliares; y sujeta a normativas, leyes y regulaciones nacionales e internacionales (Ministerio de Defensa, CCN-STIC, ONS, ITAR, OTAN, DFARS, RGPD, etc.)

Durante su intervención, Joaquín destacó la importancia de la Dirección de Seguridad Industrial (DSI) en la estrategia de seguridad de Navantia. Se inició un proyecto para analizar el estado actual de seguridad y definir un Plan Director de Ciberseguridad adaptado a las necesidades de la empresa. El objetivo era lograr una gobernanza y operación eficaz de la seguridad, siguiendo las mejores prácticas de la industria. El proyecto abarca el entendimiento de roles y responsabilidades, procesos y sistemas tecnológicos, clasificación de información sensible, diseño y producción de programas, intercambio de información con terceros, y proyectos para la transformación digital. Se busca identificar amenazas, carencias y deficiencias, establecer el nivel de madurez de seguridad y cerrar brechas con sectores afines y entre entornos IT y OT. El Plan Director incluye acciones como transformar el modelo organizacional de seguridad, desarrollar un Plan de Prevención de Fugas, securizar procesos y sistemas, y definir un Plan de Acción para mejorar las capacidades de seguridad y reducir el riesgo.

Nelson fue el encargado de ejecutar el proyecto de ciberseguridad elaborado por Navantia, organizado en tres pilares fundamentales: auditoría, consultoría e implantación. “Al tratarse de un proyecto con equipos multidisciplinares, fue necesario buscar una persona que gestionara el proyecto, especializada en defensa aeroespacial, que conozca las necesidades de la industria y que al mismo tiempo pueda coordinar todas las áreas”. Nelson destacó la importancia de establecer los marcos de referencia y un modelo conjunto para los tres pilares, evaluando los riesgos desde los diferentes puntos de vista. En cuanto al modelo de referencia utilizado por Navantia, se eligió un modelo de Zero Trust, centrado en los usuarios, los dispositivos, los datos, las aplicaciones y servicios en la nube y la infraestructura.

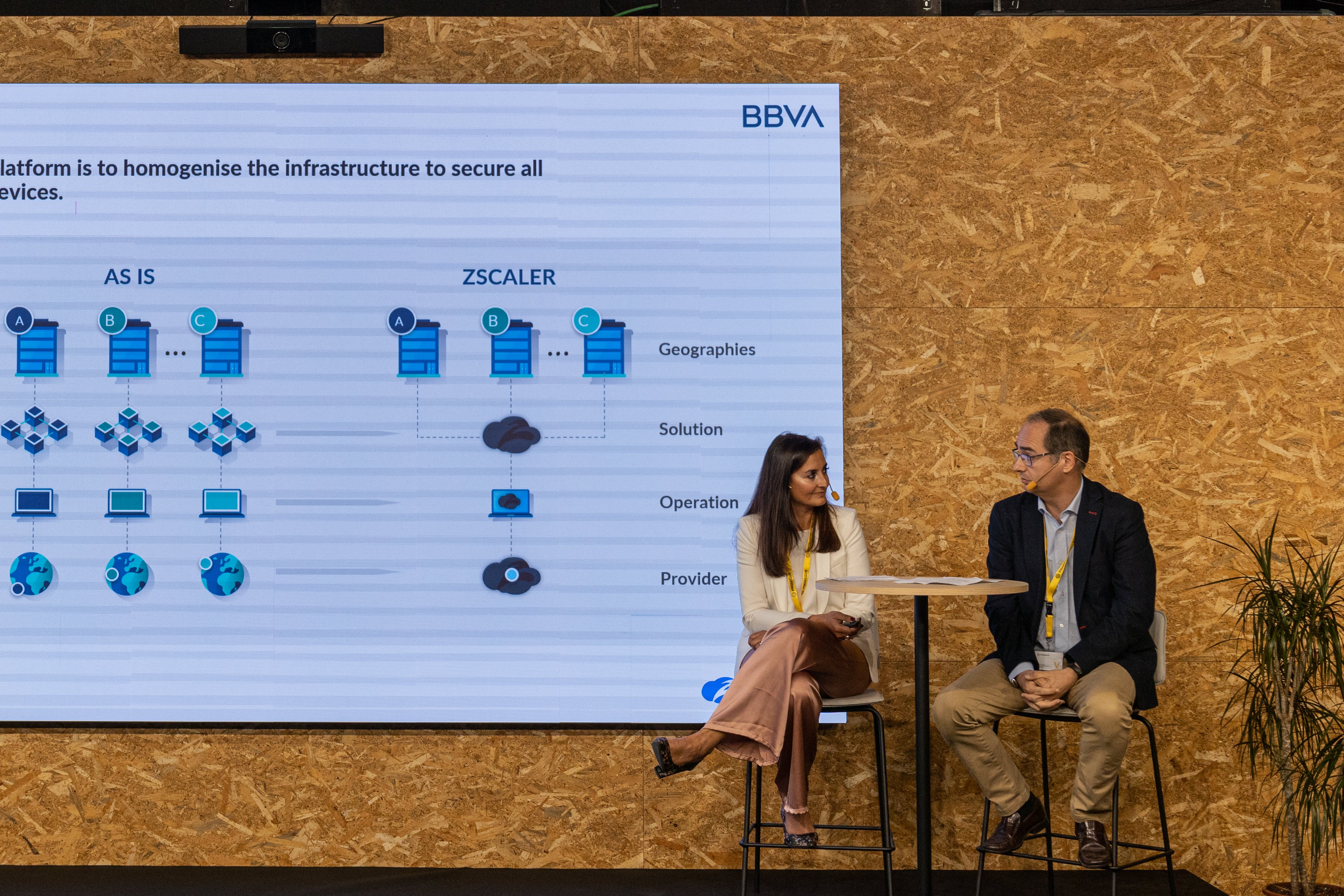

Juan Manuel Ortigosa Global Head of Networking & Workplace en BBVA y Estíbaliz Ruiz, Regional Sales Manager, Major Accounts en Zscaler explicaron la organización que sigue BBVA en ciberseguridad, cuya estrategia se redefinió hace poco y la cual está basada en cuatro pilares: los activos del banco, la seguridad de los datos, la seguridad física y la protección de las personas que forman parte del banco y la protección del dinero del banco. Adicionalmente, cuentan con otras iniciativas de tipo transversal como unidades integradas de inteligencia de la seguridad y unidades encargadas de la concienciación y formación de los empleados y clientes.

Dentro de este escenario, Juan Manuel habló del modelo de implementación de la plataforma de seguridad de Zscaler en la compañía. Con el objetivo de homogeneizar la infraestructura y garantizar la seguridad en todas las geografías, usuarios y dispositivos, Zscaler ha proporcionado una solución en la nube que simplifica la infraestructura y fortalece la postura de seguridad. La plataforma Zero Trust integrada ha permitido una transformación en la seguridad y la red, brindando protección a los usuarios, trabajadores y dispositivos.

Algunos de los principales beneficios han sido la optimización de costes tecnológicos al simplificar la infraestructura y eliminar proveedores múltiples, aumentando la eficiencia operativa mediante la automatización de tareas y, lo más importante, mejorando la postura de seguridad al proteger a todos los usuarios, independientemente de su ubicación y dispositivos, reduciendo así la superficie de ataque y eliminando el movimiento lateral.

Jesús Yáñez, socio de Risk & Compliance, Ciberseguridad y Privacidad y Protección de Datos en Ecija Law and Technology, fue el encargado de trasladar a nuestros Digital Leaders las últimas novedades en cuanto a normativa se refiere. La NIS2, también conocida como la Directiva de la Unión Europea sobre Seguridad de las Redes y de la Información (NIS), es una actualización de la directiva original NIS.

Su objetivo principal es fortalecer la ciberseguridad en toda la Unión Europea y garantizar la protección de las infraestructuras críticas y los servicios digitales esenciales. Algunos aspectos clave de la NIS2 incluyen:

o Políticas y procedimientos para evaluar la eficiencia de la gestión de riesgo de ciberseguridad

o Seguridad en la adquisición, desarrollo y mantenimiento de redes y sistemas de información

o Seguridad en la cadena de suministro y la relación entidad – proveedor

o Políticas y procedimientos de cifrado

o Seguridad de los recursos humanos, el control de acceso y la gestión de activos.

o Gestión de incidentes de seguridad. Obligatoria su notificación (incluso brechas potenciales)

La NIS2 busca promover un enfoque armonizado en toda la Unión Europea para la ciberseguridad, fortaleciendo la resiliencia de las infraestructuras críticas y protegiendo los servicios digitales esenciales. Jesús mencionaba algunos de los nuevos retos que debían enfrentar los sujetos obligados, entre los que cabe destacar la madurez en la gestión de ciberseguridad y en notificación de ciberincidentes, la securización de la cadena de suministros y la asignación de responsabilidades a la alta dirección.

En base a la intervención de Jesús Yáñez, Enrique Miranda, Global CISO and Global Head of Business Continuity en Grupo DIA; Miguel Ángel Carretero, Global CISO en Prosegur; y David Fernández, Head en Cipher; fueron los participantes del panel de debate que se encargó de cerrar el programa de este Quest, que contó con la moderación de Bruno Méndez, CEO en CIONET Iberoamérica.

David Fernández afirmó que la NIS2 no es el problema, sino que ha fallado el mercado, los proveedores y los clientes y como consecuencia ha surgido la NIS2. En lo relativo a la cadena de suministro, David realizó una reflexión sobre lo que ha ocurrido en cada revolución. “A lo largo de la historia, el ser humano ha utilizado a los animales y las plantas para evolucionar. Pensamos que hemos esclavizado a los animales y a las plantas, pero nos hemos esclavizado nosotros mismos”. En este contexto, la cuestión que se plantea ahora mismo, en la era de la digitalización, es si estamos dispuestos a esclavizar a los proveedores o los queremos como socios. Para conseguir esto último, es fundamental establecer una relación de confianza entre las grandes compañías y los proveedores. David apuntaba así la importancia de una relación de colaboración. “Nos debemos preparar para las amenazas híbridas, aquellas que tienen que ver con la seguridad física y con la seguridad digital. La NIS2 nos va a ayudar, la tenemos que ver como una oportunidad, pero no tenemos que esclavizar a los proveedores”.

En lo referido al retail, Enrique Miranda señaló cómo el sector de la alimentación estaba incluido en la normativa NIS original, pero no explícitamente el de la distribución, que en la NIS2 está mucho más presente. “Es importante que un banco de dinero, pero que no tengamos para comer o para usar ese dinero en un supermercado me parece más crítico”. Desde su punto de vista no ha cambiado casi nada con respecto al riesgo que generan los proveedores. “Gran parte de los incidentes en la industria financiera proceden de la cadena de suministro”. De esta forma, no se falla tanto en la esclavización del proveedor, sino las compañías como clientes. La urgencia de las compañías por contratar un proveedor se traduce en la prácticamente nula comprobación acerca de su nivel de seguridad. “Hay que trabajar de manera alineada con el proveedor, pero la realidad es que si hay un incidente en el cliente, el que lo sufre es este último por mucho que sea culpa del proveedor. Las cláusulas de responsabilidad civil son muy limitadas y van a estar más o menos relacionadas con el servicio, pero se va a producir un daño reputacional para el cliente muy importante”. Por ello es fundamental que las compañías ganen la madurez necesaria para exigir a los proveedores que cumplan los requisitos del negocio en seguridad, siendo esta una variable más a tener en cuenta para saber si el proveedor es el adecuado.

Miguel Ángel recordó la responsabilidad de los consejos de administración de evaluar y catalogar los riesgos que alguien le presenta. “La misión más difícil que presentan los expertos en ciberseguridad es elevar ese lenguaje y ese mensaje hacia la dirección de una forma entendible, objetiva y cuantificable. Es decir, ese riesgo debe tener unas medidas asociadas y un plan, de tal manera que cuando se quiera evaluar esa consecución, sea posible transmitir al consejo una respuesta”. En este contexto, es necesario un cambio de paradigma a la hora de dirigirse a los consejos. Existe la necesidad actual de una traducción simultanea del lenguaje técnico al lenguaje entendible por parte de negocio.

En relación a la cuestión de cómo se aborda el gap que existe en la estructura de las compañías en cuanto a ciberseguridad, Enrique recordaba que la misma se ha tratado en la segunda edición del Programa para consejeros de Esade organizado por CIONET y argumentaba que la NIS ha fracasado. “La seguridad en muchas empresas, sobre todo en sectores menos maduros se sigue viendo como un mal necesario”. Enrique hizo especial hincapié en la necesidad de enfocar la comunicación con la dirección de la compañía y el proceso de negocio a través de un lenguaje de riesgos. De esta manera, siendo capaz de convencer sobre por qué es necesaria la ciberseguridad, se obtiene presupuesto y apoyo organizativo. Según la opinión de Enrique, la NIS fracasa debido a la poca dureza de sus sanciones. “La duda que plantea la NIS2 actualmente debido al endurecimiento de las sanciones es si la ciberseguridad va a convertirse en un factor de miedo dentro de las compañías en vez de un factor transformador”.

David afirmaba que el mercado de la ciberseguridad no es un mercado maduro. “La industria de ciberseguridad no está siendo capaz de generar el dato que necesita la empresa de ciberseguros para poner una prima razonable. Es un reto y es una oportunidad”.

David destacaba en este aspecto la importancia de establecer una relación de confianza entre socios. “Con el tema de la ciberseguridad y de los datos sensibles no estamos abiertos a abrir nuestras puertas a terceras partes, pero hay que hacerlo y hay medidas técnicas para ello”. Así, argumentaba que es fundamental empezar por las cosas simples, lo cual no significa que sean sencillas. Aquello de lo que conoces que es tendencia, protégete. Lo que propone Cipher es ir más allá de los rating típicos, realizando un rating inside out en el que las preguntas son cuáles son las reglas de hunting que se tienen implementadas, cómo de efectivas son, cuántas técnicas tácticas y procedimientos se están cubriendo… De esta manera, cuando las compañías están preparadas para detectar los problemas más simples, se pueden dar los siguientes pasos, como una mejora continua o la implementación. Para David, los quick wins, muy mencionados durante este Quest, implican OKR trimestrales, ya que son parámetros fácilmente entendibles y que muestran objetivos a corto plazo.

Para Enrique, la parte técnica es el último punto, ya que tiende a resolver algo y es aquella que no compete al comité de dirección. Desde su experiencia, es esencial dibujar un mapa de riesgos entendiendo el negocio. El primer paso a seguir es señalar las prioridades reales de la compañía en seguridad en función de sus necesidades e identificar los riesgos reales y más relevantes para atacarlos. Una vez realizado esto, las medidas técnicas son el siguiente paso. Miguel Ángel destacaba una serie de fallos en el sistema técnico que se producen repetidamente: un doble factor en un servicio que no está expuesto, una mala segmentación, la incorrecta gestión de proveedores… En este contexto, Miguel Ángel realizaba la siguiente conclusión: “Si desde seguridad no somos capaces de entender un proceso de negocio vamos a aplicar medidas técnicas, las que creemos como tecnólogos, pero van a ser insuficientes. Asegurémonos de cuales son los procesos más relevantes y ataquemos primero estos poniendo medidas técnicas. Teniendo en cuenta la limitación de tiempo y presupuesto, tratemos de proteger la parte más core del negocio, priorizando los aspectos más críticos”.

Por último, Miguel Ángel apuntaba la necesidad de tener visibilidad, saber qué compone el negocio, que estructura tecnológica hay detrás de todo él, para así poder ir incorporando las medidas que vayan asociadas. “La información que nos llega a los CISOs debe ser completa para poder gestionar una serie de procesos con una gobernanza que nos permita liderar la seguridad desde la base con el argumento de los activos y, por lo tanto, poder generar tecnológicamente las medidas que van a ayudar a que esos activos estén a un nivel razonable, y como consecuencia, ir creciendo en madurez dentro de la compañía”. En conclusión, Miguel Ángel afirmaba que cuando se habla de visibilidad, no solo se habla de visibilidad interna, sino de la que tengo totalmente externa, de tal forma que se pueda proteger lo que no se conoce. La base es tener un buen proceso de gobierno con el que pueda conocer qué es lo que tengo que proteger junto con la tecnología y las personas o empresas asociadas que me permitan liderar toda la estrategia de seguridad.

These Stories on CIONET Spain

No Comments Yet

Let us know what you think