Jak zapewnić należyty poziom ochrony firmowych systemów informatycznych w organizacji, której oddziały rozsiane są po całym świecie i która codziennie obsługuje dziesiątki tysięcy klientów, a w dodatku funkcjonuje w sektorze finansowym, objętym czujnym okiem rynkowych regulatorów?

Informatyczny ekosystem przedsiębiorstwa jest dziś znacznie bardziej złożony niż kilka, kilkanaście lat temu, gdy firmowe IT bazowało na lokalnych zasobach, zaufanych punktach końcowych i aplikacjach. Współczesny technologiczny misz-masz stawia przed organizacjami zupełnie nowe wyzwania i niesie ze sobą niespotykane dotąd ryzyka. Większość firm posiada rozległe środowiska informatyczne, obejmujące zasoby zarówno on-premise, jak i w chmurze – i jedne, i drugie wymagają odpowiedniej ochrony.

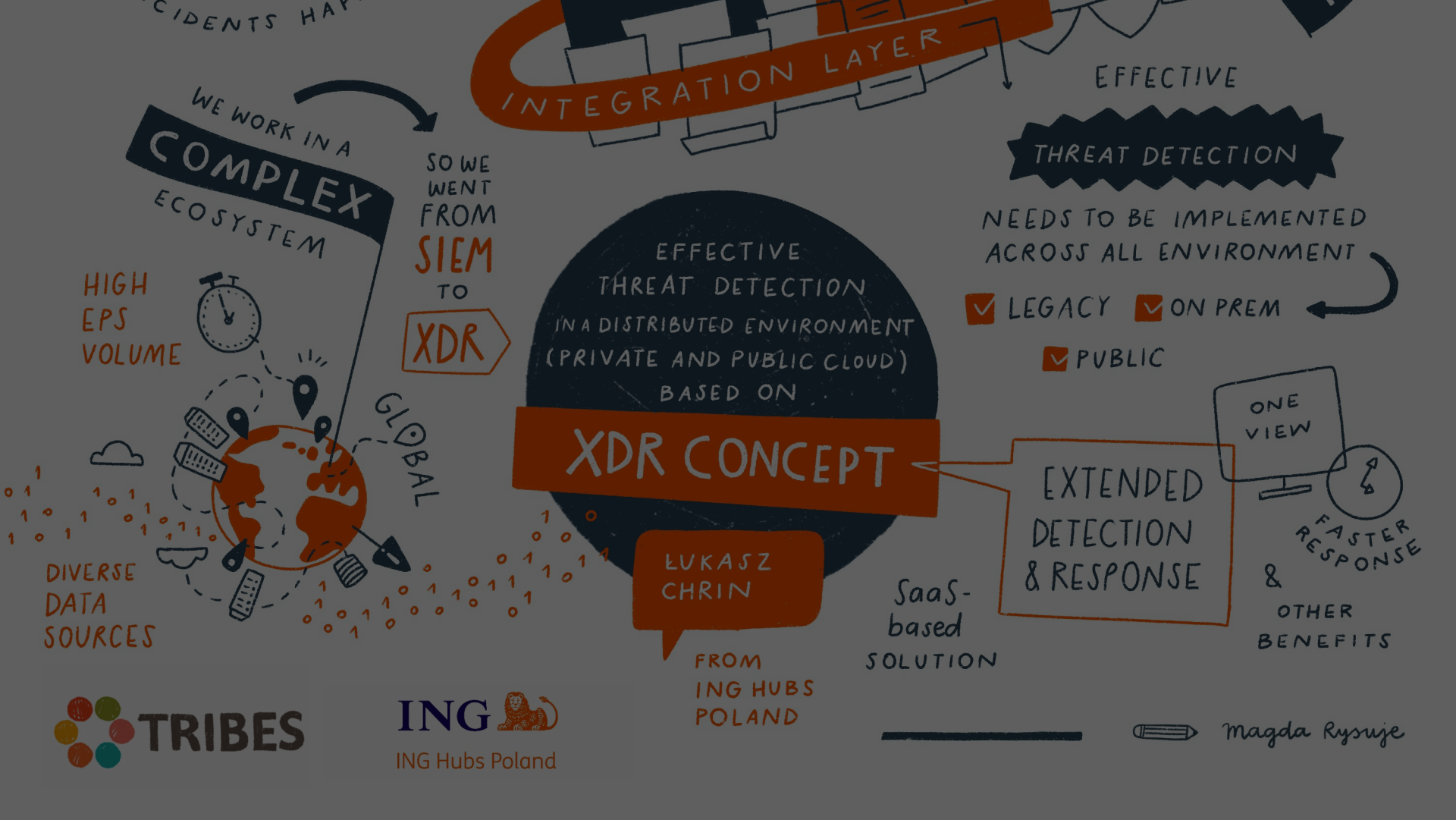

W firmie ING Hubs Poland zdecydowano się zastosować koncepcję Extended Detection and Response.

Spółka, do niedawna funkcjonująca pod nazwą ING Tech Poland, to jeden z globalnych hubów świadczących usługi IT oraz usługi operacyjne dla podmiotów z grupy ING na całym świecie. Do obszaru IT należą usługi zdalne i aplikacyjne, jak również hosting oraz bezpieczeństwo informatyczne (w Katowicach działa globalne Cybersecurity Operations Center). Ogółem, w obu krajowych biurach firmy, katowickim i warszawskim, zatrudnionych jest ok 2 tys. pracowników.

O doświadczeniach z realizacji podejścia rozszerzonego wykrywania incydentów i reagowania na nie opowiadał – w trakcie spotkania zorganizowanego przez CIONET w ramach programu Tribes – Łukasz Chrin, dyrektor ds. bezpieczeństwa IT.

Architektura bezpieczeństwa

W początkowym okresie działalności katowickiego centrum usług wspólnych bezpieczeństwa stosowano podstawowe narzędzie typu SIEM (ang. Security Information and Event Management) bazujące na prostym zestawie reguł i dysponujące, zwłaszcza jak na dzisiejsze standardy, ograniczonymi możliwościami technicznymi.

Wzrost liczebności zespołu i liczby zasobów do ochrony wymusiły modernizację. W 2013-14 r. zapadła decyzja o przesiadce na nowy system SIEM – ArcSight. Zmienione zostało nie tylko narzędzie, ale i podejście – zamiast monitoringu opartego na regułach zaczęto stosować monitoring bazujący na scenariuszach ataków.

Obecnie ArcSight zbiera informacje z dziesiątek tysięcy źródeł takich jak bazy danych, aplikacje oraz komponenty sieciowe, przetwarzając dziennie ponad 15 terabajtów danych. Źródła te są rozsiane po różnych krajach, w których funkcjonują podmioty z grupy ING – klienci ING Hubs Poland. Duża ich część wciąż osadzona jest w środowiskach lokalnych, w centrach danych korzystających z różnych technologii.

W ekosystemie ArcSight funkcjonuje 400 serwerów, tzw. łączników, rozlokowanych w kilkudziesięciu krajach oraz dwa tys. zainstalowanych komponentów. Łączniki mają za zadanie łączyć zbierane dane, standaryzować i normalizować je na potrzeby dalszej analityki.

SIEM współpracuje z dodatkowym rozwiązaniem ochronnym, DarkTrace, które działa w warstwie sieciowej i którego celem jest inspekcja ruchu sieciowego.

Istotną rolę w systemie bezpieczeństwa ING Hubs odgrywają też rozwiązania Microsoftu, chroniące chmurową warstwę infrastruktury IT:

Z perspektywy inżyniera i administratora nie lada wyzwaniem jest zarządzanie tak rozległą infrastrukturą, zwłaszcza, że zapewniamy usługi w trybie 24/7 z bardzo rygorystycznym SLA. Z perspektywy operacyjnej nasi analitycy muszą zarządzać wszystkimi alertami w ustalonych ramach czasowych, a cała infrastruktura ArcSight musi działać stabilnie. Dlatego to tak ważne, że by móc korelować dane i wychwytywać potencjalne zagrożenia i podejrzaną aktywność - Łukasz Chrin, dyrektor ds. bezpieczeństwa IT, ING Hubs Poland

Tak dochodzimy do koncepcji XDR.

Czym jest XDR

Zgodnie z definicją wprowadzoną przez firmę badawczo-analityczną Gartner, XDR to oparty o usługi SaaS system do wykrywania zagrożeń bezpieczeństwa i odpowiedzi na incydenty, który natywnie integruje liczne produkty bezpieczeństwa w ramach jednego, spójnego rozwiązania.

Cele przyświecające wdrożeniu XDR to:

Tradycyjny SIEM, taki jak ArcSight, łączy infrastrukturę, aplikacje, sieć, urządzenia końcowe i mobilne, rozwiązania do zarządzania tożsamością oraz urządzenia sieciowe, takie jak zapory sieciowe i Web Application Firewall. Ale równolegle istnieją zasoby on-premise, o których nie możemy zapominać.

Już samo to, że dysponujemy dwoma rozwiązaniami bezpieczeństwa, ArcSight i DarkTrace, stanowiło pewne wyzwanie. A zdecydowaliśmy jeszcze, że stworzymy własne modele uczenia maszynowego bazujące na technologii do lepszej filtracji ruchu sieciowego, przez co doszło nam kolejne źródło alertów - Łukasz Chrin, dyrektor ds. bezpieczeństwa IT, ING Hubs Poland

Architektura bezpieczeństwa pozwala ING Hubs Poland gromadzić sygnały o różnych "fazach" ataku. Przykładowo, o próbie phishingu zaalarmuje Defender for Office 365, podejrzany ruch, świadczący o komunikacji z serwerami zarządzania i kontroli, zgłosi DarkTrace, a o naruszeniach przywilejów dostępu poinformuje ArcSight.

Do osiągnięcia efektywności z perspektywy operacyjnej i wykrywania zagrożeń, potrzebna nam spójność detekcji i odpowiedzi wzdłuż różnych rozwiązań. Należy umieć wyłapywać sygnały, które pojawiają się w jednym z narzędzi ale mogą mieć związek z innymi i korelować je, by wychwycić potencjalny atak - Łukasz Chrin, dyrektor ds. bezpieczeństwa IT, ING Hubs Poland

Bezpieczeństwo zintegrowane

Aby upewnić się, że, po pierwsze, żaden potencjalnie groźny incydent nie zostanie przeoczony, a po drugie – dane o zdarzeniach będą skorelowane na poziomie wystarczającym do zapewnienia optymalnych warunków pracy specjalistom z centrum operacji bezpieczeństwa, zastosowano warstwę integracji bezpieczeństwa.

Problem w tym, że warstwa dostarczona przez Microsoft – Fusion M365 – dotyczyła tylko zasobów chmurowych, takich jak poczta elektroniczna czy aplikacje Office 365. Ponieważ jednak, tak jak większość firm finansowych, ING wciąż utrzymuje wiele swoich zasobów – i to kluczowych – w on-premise, uznano zastosowanie tylko tego typu XDR za niewystarczające.

Tak powstała nasza własna warstwa integracji – próba połączenia sygnałów z chmury z danymi z on-premise. Efektywne wykrywanie zagrożeń musi być skonsolidowane i zaimplementowane w całym środowisku a nie tylko poprzez używanie XDR tylko dla jednej warstwy czy obszaru - Łukasz Chrin, dyrektor ds. bezpieczeństwa IT, ING Hubs Poland

A oto jak wygląda przepływ danych w autorskiej warstwie integracji ING Hubs Poland:

XDR – trzy poziomy korzyści

Zastosowanie koncepcji Extended Detection and Response przyniosło ING Hubs Poland szereg korzyści na poziomach zarządzania zespołem, procesami i technologią.

W zakresie poprawy jakości pracy personelu osiągnięto:

Najważniejsze korzyści z wdrożenia koncepcji XDR pod względem procesowym to:

W ujęciu technologicznym uzyskano:

These Stories on CIONET Poland

No Comments Yet

Let us know what you think