Bezpieczeństwo infrastruktury IT i przetwarzania danych to priorytet każdego poważnego przedsiębiorstwa. Kwestia ta nabiera jeszcze większego znaczenia w przypadku organizacji rozwijających i utrzymujących aplikacje sieciowe, za pośrednictwem których świadczone są usługi dla tysięcy użytkowników.

Do takich firm należy Diagnostyka Laboratoria Medyczne. To ogólnopolska sieć laboratoriów oferująca szeroki wybór badań laboratoryjnych, obejmujący pobranie i transport próbek, same badania, jak i dostarczenie wyników. Firma współpracuje z kilkoma tysiącami placówek ochrony zdrowia.

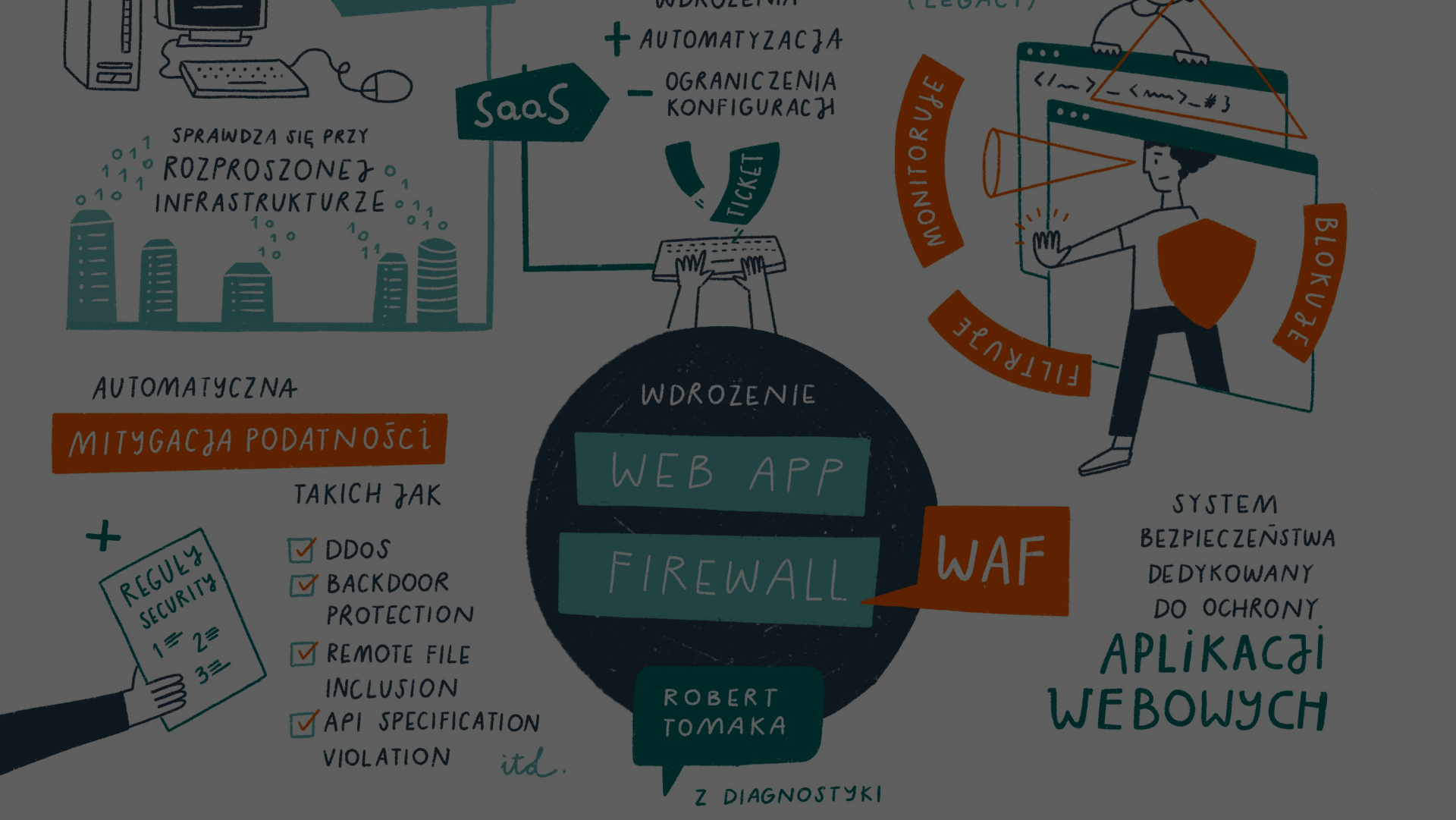

W zestawie narzędzi zabezpieczających firmową sieć stosunkowo od niedawna funkcjonuje Web Application Firewall. WAF jest systemem bezpieczeństwa dedykowanym do aplikacji webowych, którego podstawowym przeznaczeniem jest monitorowanie, filtrowanie i blokowanie ruchu HTTP/S.

O szczegółach wdrożenia na spotkaniu w ramach programu CIONET Tribes opowiadał Robert Tomaka, zastępca dyrektora Pionu IT ds. Technologii.

Dlaczego Web Application Firewall?

Nowoczesne przedsiębiorstwo musi swoje aplikacje rozwijać dynamicznie – ponieważ „time-to-market is everything”. Napięty harmonogram produkcyjno-wdrożeniowy i wysoka częstotliwość aktualizacji powodują nieustanny przyrost ilości zmian w kodzie a zarazem wzrost ryzyka pojawienia się podatności. Niektóre typy ataków są niezależne od błędów w aplikacji, ale te najpopularniejsze, w tym cross-site scripting czy SQL injection, wprost z tych błędów wynikają.

Czy da się przed wszystkimi ustrzec? W świecie idealnym – tak. W realnym nie da się tego osiągnąć bez stałej współpracy zespołów programistycznych i bezpieczeństwa, pielęgnowania i poprawy kompetencji zespołów security oraz odpowiednich narzędzi informatycznych. Jednym z takich narzędzi jest właśnie Web Application Firewall.

Oprócz wspomnianych typów ataków WAF może również pomóc w zapobieganiu atakom DDoS, zdalnemu włączaniu plików i próbom nieuprawnionego dostępu do zasobów w sieci, jak też chronić przed backdoorami.

Przed częścią tych podatności nasze rozwiązania chronią nas w sposób automatyczny; producent dostarcza rozwiązanie – „czarną skrzynkę”, a my mamy możliwość przeglądania alertów albo zablokowanych sesji. Nie mamy jednak wpływu na dostosowanie narzędzia. Są natomiast reguły bezpieczeństwa, które można w WAF-ie stosować i które dają możliwość bardziej indywidualnego podejścia - Robert Tomaka, zastępca dyrektora Pionu IT ds. Technologii, Diagnostyka Laboratoria Medyczne.

WAF co do zasady działa w najwyższej, siódmej warstwie modelu referencyjnego OSI (to model wzajemnych połączeń systemu otwartego, stosowany do komunikacji w różnych sieciach). Warstwa siódma to nic innego jak warstwa aplikacji.

Dostawcy produktów zabezpieczających posiadający w ofercie Web Application Firewall często dostarczają te rozwiązania wzbogacone o dodatkowe moduły czy funkcje, które rozszerzają ochronę na pozostałe warstwy modelu OSI (są to m.in. warstwa fizyczna, łączy danych, sieci czy sesji).

Web Application Firewall pozwala minimalizować ryzyka wynikających z błędów w aplikacji sieciowej i umożliwia lepszego poznania aplikacji przez zespół ds. bezpieczeństwa.

Podwójna ochrona aplikacji

W firmie Diagnostyka funkcjonują obecnie dwa produkty typu firewall. Jeden to Web Application Firewall w modelu usługowym, dostarczany przez firmę Imperva, a drugi to rozwiązanie on-premise od Fortinet.

O ile zapora WAF w wydaniu chmurowym ma zabezpieczać „konsumencką” stronę działalności Diagnostyki, czyli usługi skierowane do klientów indywidualnych, to kontrolę nad częścią B2B zapewnia firewall w wersji on-premise. Firma współpracuje w modelu B2B z innymi jednostkami medycznymi – korzystając z dość rozproszonej infrastruktury udostępnia usługi przede wszystkim lekarzom. Elementem tych usług jest starsza aplikacja (legacy), którą zdecydowano się zabezpieczyć WAF-em on-premise marki FortiGate.

Każde z rozwiązań ma swoje mocne strony, ale i ograniczenia – co wynika raczej z przeznaczenia narzędzi i sposobu ich użytkowania w Diagnostyce, niż potencjalnych technicznych niedoróbek.

Zalety zapory w modelu SaaS to:

Zdecydowaliśmy się na WAF w chmurze, mając infrastrukturę i konkretne aplikacje do ochrony on-premise, we własnej infrastrukturze. Imperva przekonała nas tym, że wdrożenie zajęło, nie licząc etapu testowego, właściwie dwa tygodnie i już po tym czasie mieliśmy działające rozwiązanie. Oczywiście nie było jeszcze precyzyjnie skonfigurowane ale dysponowało już pewnym zestawem automatycznie dodanych reguł - Robert Tomaka, zastępca dyrektora Pionu IT ds. Technologii, Diagnostyka Laboratoria Medyczne.

Ruch obsługiwany (monitorowany) przez chmurowy Web Application Firewall w pierwszej kolejności trafia do infrastruktury producenta, co może zmniejszać podatność systemu końcowego na przykład na DDoS oraz odciążyć łącza usługobiorcy. W takiej konfiguracji adresy IP aplikacji pozostają bez zmian, wymaga to jednak odpowiedniego ustawienia list kontroli dostępu po stronie serwera webowego, tak by wpuszczały tylko ruch z adresów IP dostawcy WAF-a.

Jeżeli chodzi o szyfrowanie, to w konfiguratorze rozwiązania Impervy można wybrać jedną z opcji: pobranie własnego certyfikatu SSL lub żądanie wystawienia go przez dostawcę. Diagnostyka zdecydowała się na to drugie, z uwagi na większe korzyści i wyższą skuteczność ochrony (kierowanie ruchu szyfrowanego od razu do zapory może ograniczać możliwości wykrywania ataków).

Z drugiej strony, ograniczeniem chmurowego WAF-a może być:

Uzupełnieniem mechanizmów bezpieczeństwa w Diagnostyce są pentesty – prowadzone są wewnętrznie, cyklicznie dla aplikacji krytycznych i sprowadzają się głównie do wykorzystania rozwiązań służących do skanowania podatności. Firma zleca też pentesty zewnętrznym zespołom „red team” (kontrolowane działania ofensywne celem pozyskania dostępu do zasobów).

Moim zdaniem używanie WAF-a jest sensowne do ochrony aplikacji udostępnionych w internecie. Nie widzę uzasadnienia dla stosowania go do ochrony aplikacji wewnętrznych lub tych schowanych za VPN, choć tu zawsze trzeba przeanalizować konkretny przypadek i ocenić ryzyko dla danej aplikacji - Robert Tomaka, zastępca dyrektora Pionu IT ds. Technologii, Diagnostyka Laboratoria Medyczne.

These Stories on CIONET Poland

No Comments Yet

Let us know what you think